Panoramica servizi di Cyber Security

Home » Panoramica servizi di Cyber Security

Scopri i nostri servizi di Cyber Security

Troverai sicuramente quello che fa al caso tuo

Se vuoi mantenere i dati della tua azienda al sicuro dai pericoli della rete, trovi la soluzione tra i nostri servizi dedicati alla cyber security.

Attack

Attraverso Vulnerability Assessment e Penetration Test, verifica che i tuoi sistemi siano davvero a prova di attacco!

Sempre più spesso si pensa alla sicurezza della propria rete solo quando è troppo tardi. Non farti cogliere impreparato!

Network sniffing

Intercettazione e analisi dei pacchetti di rete inviati

ARP spoofing

Attacchi di tipo man-in-the-middle ai danni della rete

IP port scanning

Scansione della rete al fine di individuare vie di accesso

Ricerca vulnerabilità

Analisi delle vulnerabilità nello stack ISO/OSI

Deduzione password

Tentativi di carpire e dedurre password di sistema

Controllo dei sistemi

Tentativo di controllo remoto dei sistemi.

Si riferisce al processo regolare e ripetuto di identificazione, valutazione e priorità delle vulnerabilità nei sistemi informatici, al fine di garantire che le minacce emergenti siano affrontate tempestivamente e che le risorse di difesa siano allocate in modo efficiente.

L‘importanza di un assessment continuativo risiede nella natura mutevole delle minacce informatiche. Nuove vulnerabilità sono scoperte ogni giorno e, in un ambiente IT dinamico, nuovi sistemi e applicazioni vengono regolarmente aggiunti alla rete, o i sistemi esistenti vengono aggiornati, il che può introdurre nuove falle.

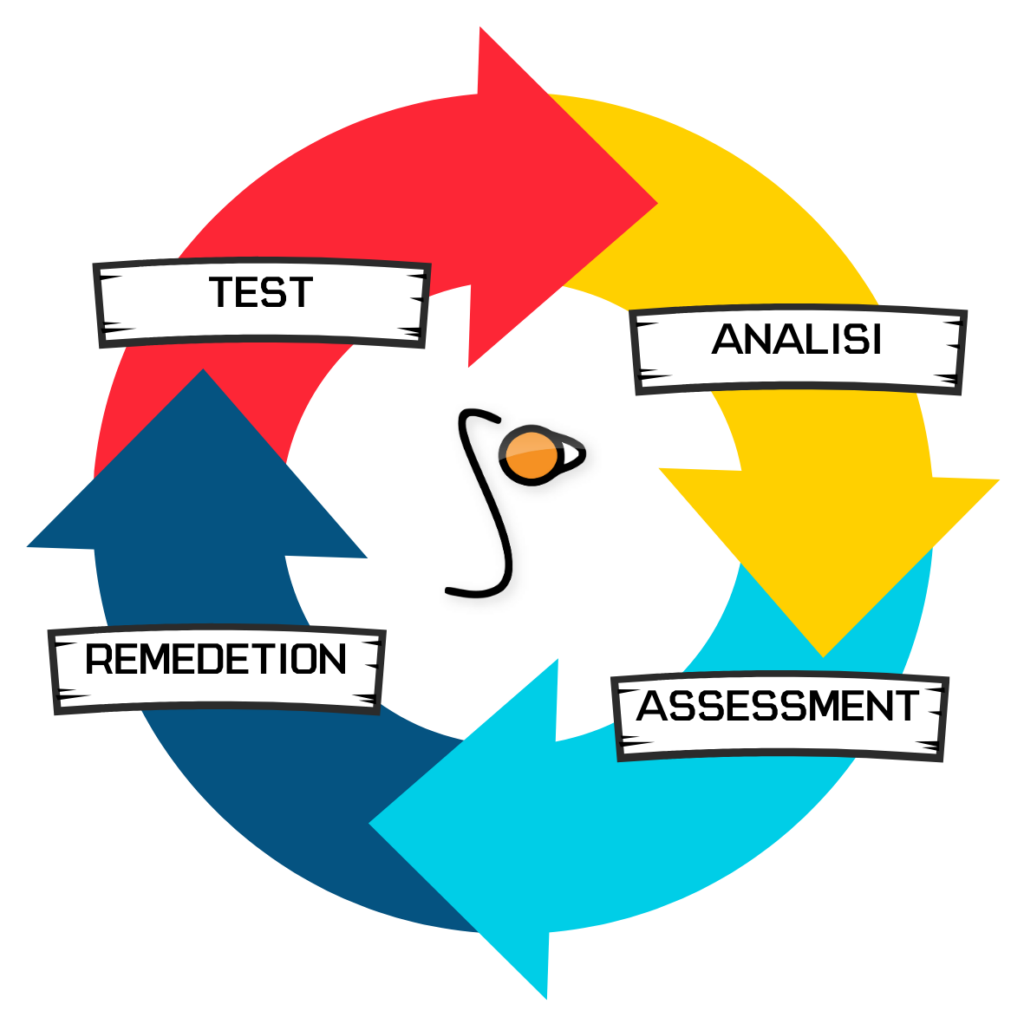

Le fasi del processo di Vulnerability Assessment Continuativo

Continuità a Dinamicità

- Come suggerisce il nome, questo tipo di assessment è continuo e dinamico.

-

La scansione viene eseguita regolarmente o in tempo reale per garantire che le nuove vulnerabilità vengano identificate appena emergono.

- Fornisce una visione aggiornata e in tempo reale della postura di sicurezza, permettendo all'organizzazione di reagire rapidamente alle nuove minacce.

Dovrebbe essere una pratica ricorrente, testare quelle che potrebbero essere le debolezze del sistema e assicurarsi che non ci siano possibili brecce nel perimetro della rete aziendale.

Proprio in quest’ottica, entra in gioco uno strumento di grande utilità nel controllo della situazione: i penetration test automatizzati continuativi.

Simulazione verosimile

L'attacco di prova, effettuato in ambiente controllato e quindi a rischio zero, viene eseguito come avverrebbe nel mondo reale: direttamente dalla rete, senza credenziali conosciute, proprio come farebbe un hacker.

Nessuna interruzzione di servizio

Lo scopo è quello di non farsi notare, per questo assicuriamo che il processo non interromperà il servizio, simulando le tecniche che userebbe un malintenzionato. L'attaccante cercherebbe di non essere notato, così faremo anche noi.

Reporting e correzione errori

Il servizio fornisce un rapporto dettagliato di ogni passaggio del vettore di attacco. Da questo, stiliamo una lista delle vulnerabilità con relativa mitigazione da mettere in pratica secondo le priorità di rischio.

| Pentest | Manuale | Automatizzato |

|---|---|---|

| Durata | Pochi giorni | Continuato nel tempo |

| Tecniche usate | Limitate alla conosceza del tester | Sempre aggiornate. Non sono implementati scenari inverosimili |

| Copertura | Parziale, circostanziale | Completa |

| Abilità di esecuzione | Fluttuante | Coerente |

| Rischi | Potrebbe causare downtime | Nessun rischio |

Attenzione: Il pentest continuativo non esclude quello manuale, che invece è buona norma pianificare regolarmente. I due servizi non si escludono ma si completano vicendevolmente.

Se richiesto, monitoriamo costantemente le vostre applicazioni web e le API per verificare che siano sempre a prova di attacco.

Ogni modifica al codice è rapidamente testata, verificata e inviata al vostro team con SLA libero da falsi positivi.

Sempre incluso: Accesso illimitato 24/7 ai nostri analisti della sicurezza per un pentesting personalizzabile e consapevole delle minacce.

Garanzia di rimborso per un solo falso positivo.

Business logic testing, check dei top 25 errori (SANS), copertura PCI DSS e OWASP.

Linee guida specifiche per la riparazione e accesso 24/7 alle analisi.

Una volta che il vostro codice è cambiato, i nostri esperti lo testeranno prontamente.

Patch virtuale WAF con un solo clic, SDLC e integrazione CI/CD.

Contribuendo a rendere la nostra vita quotidiana più facile e più produttiva, i dispositivi e le mobile app sono diventati indispensabili.

Tuttavia, la quantità di dati che elaborano significa che sono comunemente presi di mira dai criminali informatici. Se la tua azienda ha sviluppato un software che viene utilizzato dai tuoi dipendenti o clienti, è indispensabile verificare che rispetti degli standard minimi di sicurezza. In aggiunta al nostro servizio di pentesting, da oggi è possibile richiedere anche il mobile app penetration test

Vogliamo offrire un servizio completo per la sicurezza professionale. Per questo non possiamo trascurare gli attacchi che sfruttano tecniche di ingegneria sociale e manomissione fisica dei sistemi.

Tramite questi add on ai servizi di Vulnerability Assessment e Penetration Test, mettiamo alla prova a 360° la sicurezza della tua azienda, testando la sua resilienza agli attacchi di sicurezza fisica.

Social Engineer

L'arte di imbrogliare le persone tramite empatia o vere e proprie truffe potrebbe essere la debolezza fatale della tua azienda

Rogue AP

Access point corrotti che vengono scambiati per legittimi. A volte non basta essere collegati al wifi aziendale per potersi dire al sicuro

Cattura dati dalla rete

Le comunicazioni sulla rete sono davvero sicure? La VPN aziendale funziona correttamente? I dipendenti la usano sempre?

Dumpster Diving

Non si fa quasi mai caso a quello che viene gettato nel bidone della spazzatura, invece è il caso di prestare attenzione a cosa e in che modo questo avviene

Attacchi in loco

Manomissione delle rete

Le aziende sono collegate alla rete telefonica e di internet come ogni altro edificio. Se si riesce ad avere accesso alle centraline e quindi alle connessioni fisiche dei cavi, è possibile installare dei dispositivi di intercettazione dei dati passanti per uno specifico cavo. L'accesso al cavo può avvenire per forzatura o sfruttando il tailgating.

Tailgating

Questa tecnica, usatissima nelle metropolitane di Londra e New York, consiste nell'entrare in un edificio accodandosi a un dipendente e sfruttando quel brevissimo lasso di tempo in cui la porta si sta chiudendo per evitare di usare campanelli o badge. Una volta dentro, le possibilità di attacco diventano molteplici.

Shoulder Surfing

Questa tecnica consiste nello spiare un utente che digita una password o un codice di accesso per poi riutilizzarlo in seguito. Per esempio: se le porte dell'azienda sono protette da un codice, potrebbe essere semplice aspettare che un dipendenti lo inserisca e guardare quali cifre compongono il codice.

Verifica la preparazione dei tuoi dipendenti contro gli attacchi phishing.

Il personale è preparato ad affrontare attacchi progettati per ottenere informazioni sensibili?

Scoprilo con una campagna di Phishing etico.

Programma attacchi phishing simulati

Attraverso l'uso di phishing etico, programma dei test per i tuoi dipendenti e verifica la loro preparazione in materia.

Verifica e implementa

Risultati alla mano, potrai verificare la resilienza dell'azienda a questo tipo di attacchi, permettendoti di implementare soluzioni ad hoc.

Aiuta il tuo team

Supporta i membri dello staff fornendo loro gli strumenti per individuare i tentativi prima che vadano a buon fine.

Testa la difesa della tua azienda

Potrai verificare sul campo come i componenti della tua azienda reagiscono di fronte a una potenziale frode.

Identifica potenziali perdite di dati

Dati alla mano, sapendo in quale settore la tua azienda mostra le più difese umane più deboli, saprai quale reparto difendere maggioramente.

Scopri le cattive abitudini del team

Moltissime persone mettono a rischio i dati aziendali senza pensare che un certo comportamento o software potrebbe esporre l'azienda. Aiuta i tuoi dipendenti a essere coscienziosi.

Posture Guard

IL SERVIZIO PIONIERE DELLA SIMULAZIONE DI VIOLAZIONI ED ATTACCHI

Aumentiamo la sicurezza informatica della tua azienda ottenendo informazioni utili per rafforzare la sua resilienza , 24 ore su 24, 7 giorni su 7.

Protezione

Rendiamo ancora più sicuri i tuoi sistemi di sicurezza informatica riducendo così il rischio di attacchi.

Scoperta

Scopriamo ed eliminiamo i percorsi di attacco alle risorse critiche.

Ottimizzazione

Ottimizziamo le funzionalità di rilevamento e risposta agli attacchi.

Defence

Il nostro sistema “SOC as a Service” integra diverse modalità di intervento per abbattere le minacce.

L’unione di implementazioni tecniche e personale reale crea un sistema di sicurezza che migliora nel tempo e che si adatterà ai tipi di minacce che la tua azienda può subire.

Raccolta dei log file

Analisi dei dati provenienti dagli agent

Rilevamento anomalia

Azioni manuali

Possibile problema

Notifica al cliente

Raccolta dei log file

Analisi dei dati (SIEM)

Rilevamento anomalia

Controllo manuale

Possibile problema

Notifica al cliente

Il servizio SOCaaS[XDDR] combina strumenti avanzati per monitorare e proteggere la tua rete aziendale e i tuoi dispositivi. Questa soluzione assicura che la tua azienda sia protetta da minacce informatiche, sia a livello di rete che a livello di singoli dispositivi.

SOC as a Service [XDDR] è una soluzione avanzata di Managed Detection & Response (MDR) che offre un servizio completo e professionale per l’identificazione e la risoluzione delle problematiche di sicurezza informatica. Grazie all’integrazione di due componenti fondamentali, SOCaaS [EDR] e SOCaaS [NDR], questo servizio raggiunge livelli di protezione senza precedenti.

Si focalizza sulla rilevazione e la risposta alle minacce a livello di endpoint, garantendo una protezione capillare dei dispositivi aziendali.

Monitora e analizza il traffico di rete per rilevare e rispondere alle minacce informatiche, utilizzando tecniche avanzate di analisi, fornendo visibilità completa sulla rete e offrendo funzionalità di risposta automatizzata per contenere e mitigare le minacce in modo efficiente e proattivo.

Efficienza del team

34% di tempo in meno speso dal team di sicurezza nella stesura di report

Localizzazione veloce delle minacce

Fino a 10 volte più veloci nell'identificazione di una minaccia.

Mitigazione tempestiva

Le minacce individuate vengono soppresse più velocemente.

I dati in possesso delle aziende, tra cui quelli dei loro clienti, ricadono sotto norme obbligatorie che definiscono le procedure con cui questi dati debbano essere trattati.

Cyberfero offre un servizio di analisi di sicurezza procedurale che verifica che le norme siano rispettate e tutti le procedure collegate siano adeguate e rispondano alle richieste imposte per legge.

L’attività di analisi viene svolta tramite interviste e colloqui, in sede o in remoto. Viene poi redatto un report e, se richiesti, vengono proposti degli interventi per l’adesione alle norme.

Consulenza personalizzata

Analisi dell’organizzazione della sicurezza in termini di procedure e strumenti.

Analisi dei rischi

Vengono individuate le tipologie e quantità dei dati, di conseguenza i potenziali rischi.

Individuazione dei punti critici

A seguito delle analisi, si valuta quali sono i punti critici del processo di gestione dei dati.

Adeguamento alle norme

Vengono verificate le procedure in uso e proposte modifiche per l'adeguamento.

Attraverso un corso interattivo di Security Awareness progettato per il personale non specialistico delle organizzazioni pubbliche e private, siamo in grado di sviluppare un elevato grado di consapevolezza nell’interazione con le tecnologie digitali e con il web.

Una maggiore consapevolezza è senza dubbio lo strumento principale per alzare il livello di sicurezza delle organizzazioni dalle minacce che arrivano dalle rete.

Facile fruizione

I moduli hanno cadenza mensile e prevedono un test di valutazione finale.

Si possono fruire in formato video o testo.

Sono disponibili in diverse lingue.

Semplici da seguire

Le lezioni sono realizzate con un linguaggio semplice, e facile da assimilare.

Sono pensate per un pubblico di non esperti e quindi progettate per una massima resa.

Coinvolgenti

Tramite tecniche di gamification è possibile creare una competizione virtuosa e aumentare il coinvolgimento dei partecipanti, tramite la creazione di diversi team che si sfideranno tra loro.

Un servizio di protezione avanzato in un’unica soluzione all-in-one.

I convenzionali strumenti per la sicurezza non sono più adeguati contro i moderni cyber criminali.

I conflitti tra software e la necessità di far lavorare insieme strumenti differenti, sono ormai problemi del passato, grazie ad Acronis e alla protezione full-stack contro le minacce informatiche.

L’uso di strumenti come le VPN aziendali offrono molti vantaggi, primo tra tutti, la protezione dei dati di navigazione.

Che ci si trovi in ufficio, a casa o in caffetteria, con una VPN si possono godere i vantaggi di una rete locale, sfruttando la copertura della normale rete internet. I collegamenti sono protetti e quindi non si rischiano furti nelle trasmissioni.

Dati al sicuro in ogni momento

Per qualunque dispositivo

Anche da reti pubbliche

Traffico internet cifrato

Una VPN è un servizio di rete che può essere utilizzato per cifrare il traffico Internet e proteggere la propria identità online.

La stessa rete da ogni luogo

Una VPN è paragonabile ad una estensione della rete locale aziendale. È possibile collegare tra loro varie location come fossero nella stessa LAN.

Trasmettere dati in sicurezza

Le macchine collegate alla stessa VPN sono virtualmente in un unica rete locale e possono comportarsi di conseguenza, in piena sicurezza.

Active Defense Deception

Descrive le varie fasi che gli attaccanti informatici attraversano durante un attacco, dal momento in cui cercano di ottenere informazioni sul bersaglio fino al completamento dell'attacco, la Deception interviene nella prima fase.

Difesa Preventiva

Far credere al malware iniettato di trovarsi in un ambiente poco attraente/pericoloso, affinché il codice malevolo non trovi i presupposti per andare nella fase successiva dell’attacco.

Difesa Proattiva

Rispondere dinamicamente alle minacce man mano che si evolvono, in base allo stadio di compromissione istantaneamente rilevato e modificando l'esito dell’attacco stesso.

vCISO

Virtual Chief Information Security Officer

Esternalizza la gestione della tua sicurezza informatica.

Garantiamo una gestione esperta e proattiva, proteggendo la tua azienda da minacce e vulnerabilità.

- Accesso a Conoscenze Specializzate

- Visione Esterna ed Obiettiva

- Agilità e Velocità di Implementazione

- Costi Inferiori

NETWRIX AUDITOR

RIDUCI IL PESO

ASSOCIATO

ALL'AUDITING IT

Il servizio che consente di ridurre al minimo il rischio di violazione dei dati e garantisce la conformità normativa riducendo proattivamente l’esposizione di dati sensibili e rilevando tempestivamente violazioni delle policy e comportamenti sospetti degli utenti.

Contattaci per maggiori informazioni

Siamo a disposizione per rispondere alle tue domande e valutare insieme la tua situazione per offrirti i servizi migliori.

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}Prodotti e Soluzioni

News

- Da Secure Online Desktop a Cyberfero: il rebranding dell’azienda leader nella cybersecurity Maggio 6, 2024

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa Aprile 22, 2024

- Advanced persistent threat (APT): cosa sono e come difendersi Aprile 17, 2024

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza Aprile 15, 2024

- SOAR e l’automazione della sicurezza informatica Marzo 27, 2024

Recensioni Google

Ottima azienda, servizi molto utili, staff qualificato e competente. Raccomandata!leggi di più

Ottimo supportoleggi di più

E' un piacere poter collaborare con realtà di questo tipoleggi di più

Un ottimo fornitore.

Io personalmente ho parlato con l' Ing. Venuti, valore aggiunto indubbiamente.leggi di più

© 2024 Cyberfero s.r.l. All Rights Reserved. Sede Legale: via Statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Cod. fiscale e P.IVA 03058120357 – R.E.A. 356650 Informativa Privacy - Certificazioni ISO