Giacomo Lanzi

Giacomo Lanzi

Zombie phishing: attenzione alle email, potrebbero essere zombie

Estimated reading time: 6 minuti

Dal nulla, qualcuno risponde a una conversazione email datata mesi fa. Si tratta di una conversazione vera che è realmente accaduta. Forse riguarda una riunione, un’opportunità di lavoro. Questa email sembra molto rilevante, ma attenzione, potrebbe essere zombie phishing.

Infatti, qualcosa non va, l’argomento discusso è passato da mesi e ora c’è uno strano messaggio di errore nel corpo della mail. Questa è una tattica subdola: far rivivere una conversazione via email morta da tempo.

Non il solito phishing

Il Cofense™ Phishing Defense Center™ (PDC) ha individuato nel 2018 una vasta campagna di Zombie Phishing. La truffa, come quasi ogni attacco di phishing, viene realizzata attraverso account di posta elettronica compromessi.

I truffatori si impadroniscono di un account email e rispondono a conversazioni già chiuse da tempo con un link di phishing o un allegato dannoso (per esempio malware o un keylogger). Dato che l’oggetto dell’email è solitamente rilevante per la vittima, è molto probabile che si verifichi un clic guidato dalla curiosità. Non scordiamoci, infatti, che la conversazione originale era già presente tra i messaggi ricevuti, è facile pensare che si tratti di un follow up o simili.

Questi attacchi di Zombie Phishing sembrano utilizzare URL di infezione generati automaticamente per eludere il rilevamento. Non ci sono due link uguali, inoltre, sono nascosti dietro messaggi di “errore” senza troppi fronzoli nel corpo del messaggio. Questo scenario fornendo uno schema di apparente legittimità per gli utenti che ne sono vittime.

Gli zombie in informatica

Nel settore informatico, uno zombie è un computer compromesso connesso alla rete. Lo stato di compromissione potrebbe essere dovuto a un hacker, un virus, un malware o un trojan horse.

La macchina infetta esegue compiti dannosi sotto una direzione remota. Le botnet di computer zombie sono spesso utilizzate per diffondere spam e-mail e lanciare attacchi di tipo denial-of-service (DoS).

Tipi di attacco

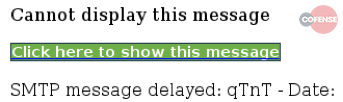

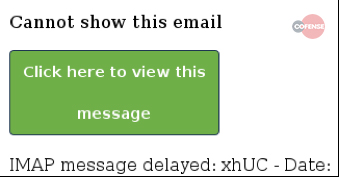

Ecco alcuni modelli osservati di Zombie Phishing che trasportano link dannosi. Un fattore distintivo era l’uso di due template grafici distinti contenenti messaggi di errore con pulsante o link.

Il messaggio recita qualcosa tipo “Messaggio incompleto” o “Impossibilità di mostrare tutto il messaggio”. Il link o pulsante invita a cliccare per vedere il messaggio originale. Ovviamente il click comporta solo l’installazione di un malware o altri eventi simili. Da notare che non sono stati individuati due link uguali, segno che probabilmente a generare gli indirizzi era un bot.

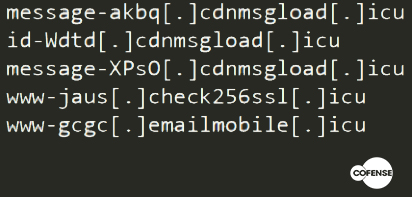

Un altro fattore comune è l’utilizzo di domini con TLD .icu. Questo è probabilmente un fattore che col tempo varia sensibilmente. Ecco alcuni dei domini riscontrati nella prima analisi del 2018:

Si è osservato che questi attacchi zombie phishing utilizzano loghi organizzativi ufficiali per aggiungere legittimità alle false pagine di login. Una pratica comune nelle tecniche di phishing che abbiamo già visto in altri articoli.

Le pagine di destinazione sono progettate per sembrare un portale online legittimo, compreso di logo dell’azienda e persino una favicon. In questi casi l’obiettivo finale è il furto di credenziali della vittima.

Inoltre, qualsiasi vittima che visita il sito web dannoso viene “marcata” utilizzando l’indirizzo IP dell’host come identificatore e, dopo aver inserito le credenziali, viene indirizzata allo stesso sito web di spam visto da altre vittime. Questo avviene spesso tramite link offuscati utilizzando accorciatori di URL (come hxxps://href[.]li/).

Se lo stesso host tenta di visitare di nuovo il link di phishing, la finta pagina di login viene saltata e si viene inoltrati direttamente alla pagina di spam. Questa marcatura e l’offuscamento dell’URL shortener aiuta gli aggressori a mantenere un basso profilo e a continuare la loro campagna senza sosta.

Conversation Hijacking

La tattica del conversation hijacking non è affatto nuova e sta ora vivendo una nuova vita grazie al zombie phishing . I truffatori hanno dirottato account di posta elettronica compromessi per distribuire malware ed email di phishing come risposte a conversazioni concluse da anni ormai.

Questa tecnica è ancora popolare perché rende le vittime molto più propense a cliccare su link e scaricare o aprire i file. La soglia di attenzione contro i classici attacchi di phishing è abbassata quando i messaggi sono portati all’interno di conversazioni già nella loro casella di posta.

Un esempio datato un paio d’anni di questo è stata la botnet Geodo. Sostanzialmente si tratta di inserimento in thread di posta elettronica esistenti (conversation hijacking) per consegnare documenti dannosi. Questi, a loro volta, scaricano un campione di Geodo o altri malware come Ursnif, che secondo il Key4Biz era il più diffuso in Italia a giugno 2020.

Tuttavia, l’efficacia di questa tattica può dipendere molto dal contenuto delle conversazioni. Una risposta a un’email pubblicitaria automatica ha meno probabilità di provocare un’infezione rispetto a una risposta a un thread di supporto help-desk.

Sono state diverse le campagne zombie phishing di Geodo consistenti in risposte a email pubblicitarie automatizzate. Questo è indice del fatto che, in alcuni casi, le campagne consistono in risposte indiscriminate a tutte le email in una casella di posta. Dato che il volume di queste campagne di conversation hijacking è ancora relativamente basso, la portata ridotta di queste email è probabilmente limitata dal numero di conversazioni in corso.

Alcuni tipi di account hanno quindi maggiori probabilità di attirare l’attenzione diretta degli attori delle minacce e di indurli a investire ulteriori sforzi e tempo nello sviluppo di campagne di phishing uniche per quegli account.

Difesa dal zombie phishing

Ecco alcuni suggerimenti veloci per evitare di perdere le credenziali per un attacco Zombie Phishing:

- Attenzione ai soggetti delle email che possono sembrare rilevanti ma che provengono da vecchie conversazioni

- Fate attenzione a un eventuale messaggio di errore nel corpo del messaggio

- Non fidatevi dei documenti allegati solo perché stanno rispondendo a una conversazione

- Passate il mouse sopra i pulsanti o i link nei messaggi sospetti per controllare che non contengano domini sospetti

È stato osservato che queste campagne sono diventate sempre più intelligenti. Per combattere questo e altre forme di phishing, la formazione dei dipendenti è fondamentale.

Una forza lavoro adeguatamente formata è ciò che serve per difendere la tua organizzazione contro gli attacchi di Zombie Phishing.

SOD offre un servizio completo a riguardo. Cominciamo attaccando in modo controllato l’azienda, testando eventuali debolezze nella sicurezza o nel comportamento dei dipendenti. Successivamente viene progettata una formazione specifica per rimediare alle lacune e formare in modo completo il personale.

Per mantenere alte le difese, inoltre, il nostro SOCaaS comprende l’analisi del comportamento degli utenti, dei log delle macchine collegate e della rete in modo da individuare immediatamente tentativi di phishing.

Useful links:

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}© 2024 Cyberfero s.r.l. All Rights Reserved. Sede Legale: via Statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Cod. fiscale e P.IVA 03058120357 – R.E.A. 356650 Informativa Privacy - Certificazioni ISO