Node.js tramite pannello hosting di SOD

Home » Node.js tramite pannello hosting di SOD

Giacomo Lanzi

Giacomo Lanzi

Node.js tramite pannello hosting di SOD

Tempo di lettura: 5 min

Se sei interessato ad ospitare app di Node.js sul tuo spazio web, abbiamo buone notizie! Il pannello di controllo offerto da SOD, su base Plesk, e’ dotato di un’estensione Node.js che consente di gestire facilmente le applicazioni. In questo articolo vediamo come e’ possibile integrare Node tramite il pannello di controllo.

Ospitare un’applicazione Node.js dal pannello Plesk

Per verificare che tutto funzioni, proviamo a ospitare un’applicazione Node.js nel pannello. Utilizzeremo un’applicazione generica “Hello, World”. Per farlo, utilizzeremo l’estensione Git che trovi direttamente dal pannello. Sarebbe possibile anche caricare l’applicazione direttamente sul server, ma ho pensato che implementare anche una seconda estensione potesse essere utile ai fini di questa mini guida.

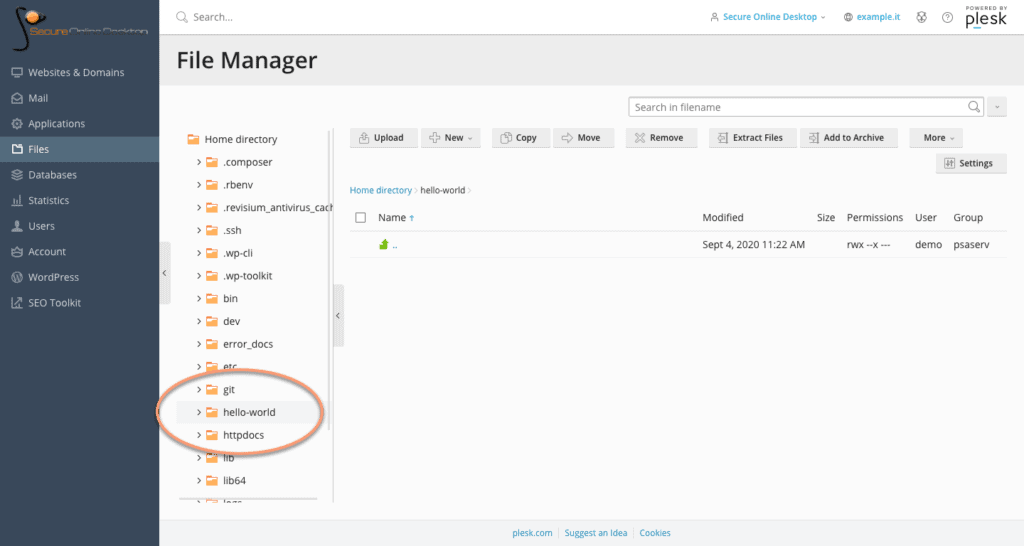

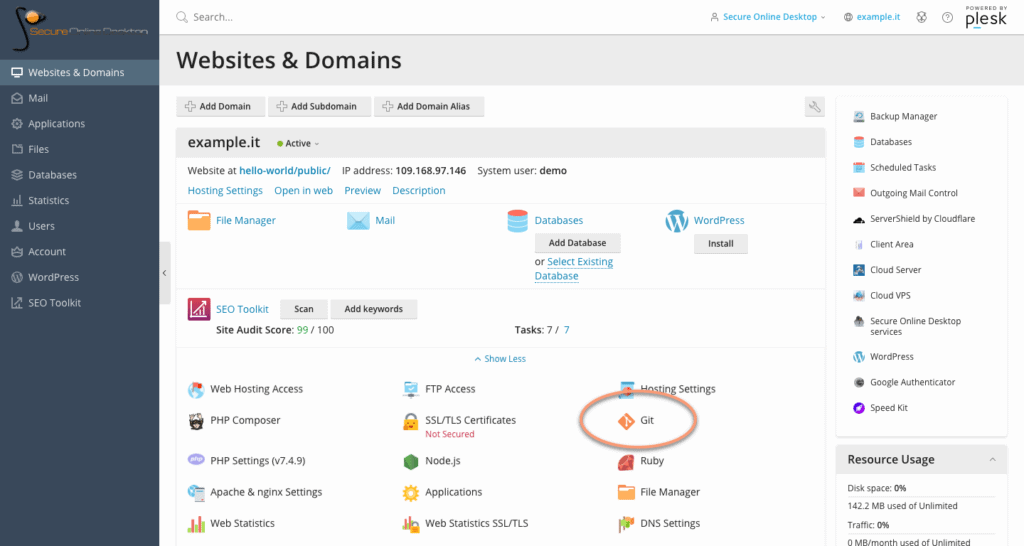

Una volta avuto accesso al pannello Plesk di SOD, dovrai creare una cartella di destinazione per l’applicazione. Seleziona la scheda “Files“, crea una cartella “hello-world“. Dalla scheda “Websites & Domains“, tra le componenti a disposizione, seleziona Git. Se possiedi piu’ di un dominio, stai attento a selezionare l’opzione sotto a quello corretto.

La seconda schermata su dove trovare l’icona Git:

Impostazione di un repository locale

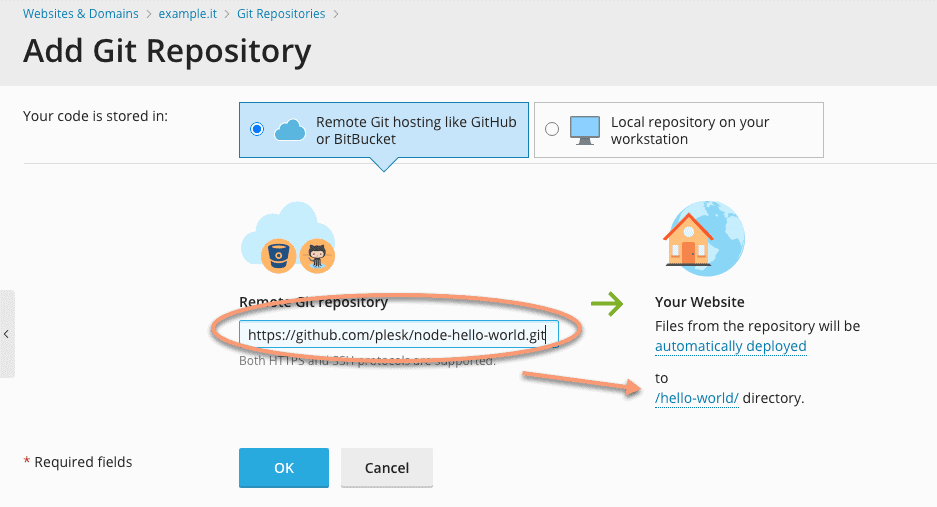

Adesso impostiamo un repository locale come clone di uno remoto per scaricare il codice nella cartella che hai creato un attimo fa. L’URL del repository che cloneremo e’: https://github.com/plesk/node-hello-world.git

Per farlo, clicca sull’icona di Git, imposta l’URL nell’apposito spazio e seleziona come destinazione la cartella “hello-world” che hai creato poco fa.

Differenze tra le cartelle “Application root” e “Document root”

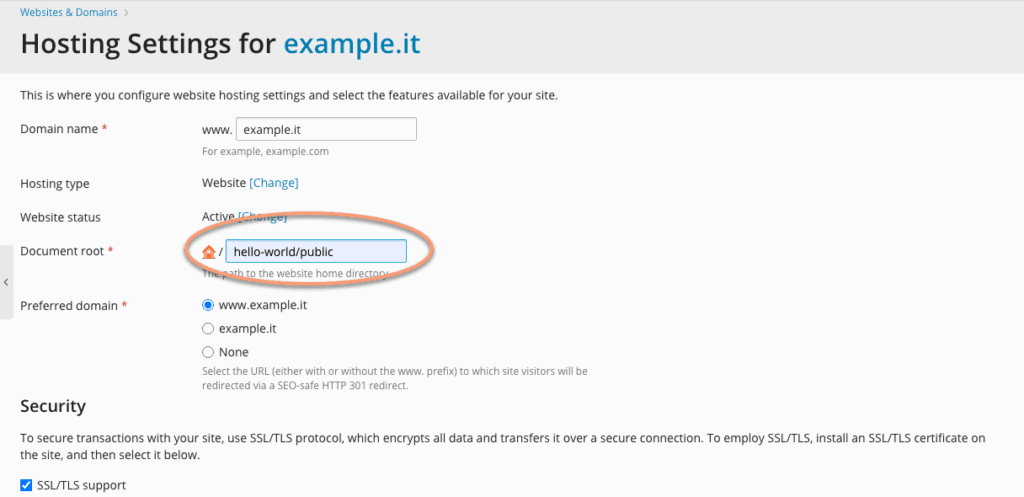

Il prossimo step e’ quello di cambiare la cartella root dei documenti (Document root) per il dominio. Da notare che le cartelle Document root e Application root non sono la stessa cosa. Quando si parla di web app (come per esempio quelle basate su Node.js), la root dei documenti e’ la posizione dove si trovano le risorse statiche, mentre la root dell’applicazione e’ la directory radice dove e’ situata l’app. Nella maggior parte dei casi, la Document root e’ una cartella all’interno della Application root.

In questo momento dobbiamo cambiare la root dei documenti. Per farlo spostati sul pannello “Websites & Domains”, seleziona il sito corretto e vai su “Hosting Settings” (proprio sopra a Git) e clicca il link:

Cambia l’attuale “Document root” impostandola su hello-world/public.

Abilita il supporto per Node.js

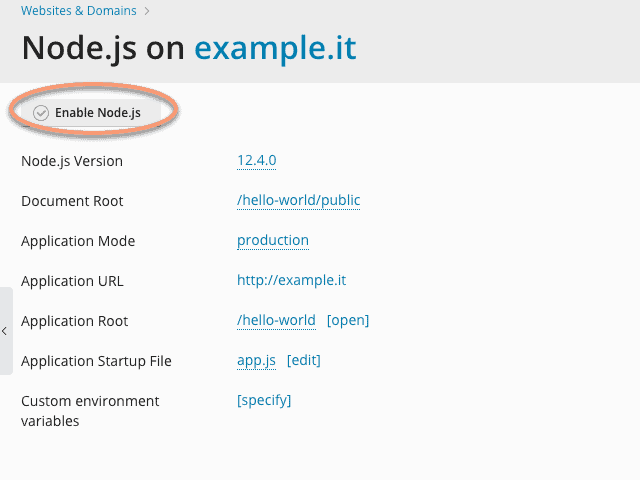

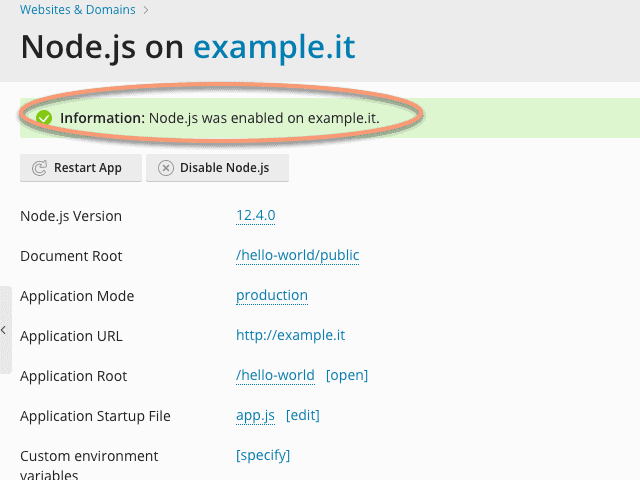

Prima di far girare l’app “Hello World”, l’ultima cosa che devi fare e’ abilitare il supporto per Node.js sul dominio. Vai quindi nel pannello “Websites & Domain” e clicca sull’apposita opzione. Qui potrai vedere alcune informazioni in merito all’app. Clicca su “Enable Node.js” e in pochi istanti questo sara’ abilitato.

A questo punto, se tutto e’ andato a buon fine, cliccando sull'”Application URL” dovresti vedere una schermata con scritto “Hello World!”. Complimenti, hai appena installato e fatto girare un’app sul tuo dominio.

Applicazioni con dipendenze

Le applicazioni realizzate con Node.js, il piu’ delle volte, devono soddisfare delle dipendenze che sono definite nel file package.json, che viene installato nella directory “node_modules”.

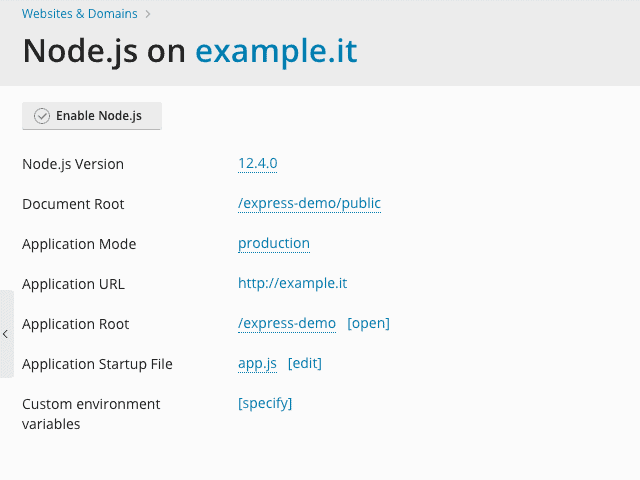

Prendiamo in esame un’altra applicazione basata su ExpressJS. Puoi trovarla nel suo repository, caricarla manualmente oppure ripetere le operazioni descritte nella sezione precedente. Ecco il repository: https://github.com/plesk/node-express.git. Una volta che avrai sistemato le cose, ti ritroverai come nello screenshot qui sotto, ipotizzando che tu abbia clonato il repository nella cartella express-demo:

Installare le dipendenze e cambiate il file di startup

Prima di provare ad accedere all’app, bisogna inizializzarla. Iniziamo installando le dipendenze. Per fortuna, nel pannello Plesk di SOD, c’e’ un semplice tasto “NPM install”. Questo e’ fatto per installare le dipendenze delle app in base al file “package.json”. Installa le dipendenze in questo modo, per comodita’.

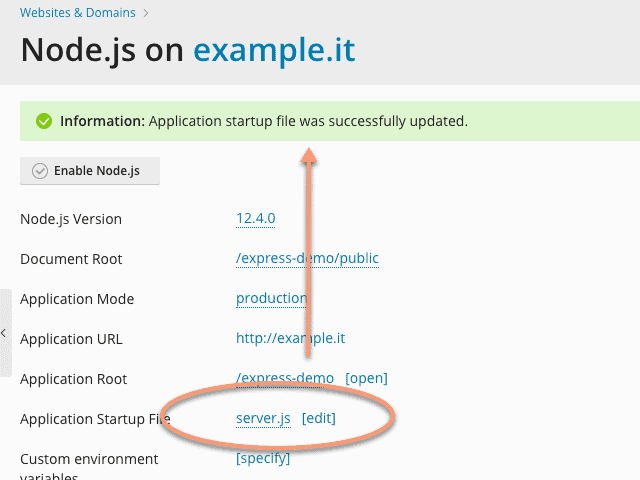

Infine, c’e’ da impostare il file di startup dell’app. Plesk utilizza l’applicazione server Phusion Passenger al servizio delle app Node.js. Nel repository di dimostrazione, c’e’ un file chiamato “server.js”. Questo, che non e’ una parte comune delle app basate su ExpressJS, contiene poche righe di codice indispensabili per far funzionare l’app:

const app = require('./app');

const http = require('http');

http.createServer(app).listen(process.env.PORT);Puoi usare l’idea dietro questo file quando ospiti altre applicazioni Node.js, per esempio basate su un framework differente. L’ultima cosa che c’e’ da fare e’ cambiare l’opzione “Application Startup File” e impostarla su “server.js”.

A questo punto, navigando all’indirizzo che ospita la app, dovresti vedere la schermata di benvenuto di ExpressJS.

Risolvere i problemi

Per ogni sviluppatore Node.js e’ indispensabile sapere come individuare i problemi per trovare una soluzione. Per farlo, ecco un paio di suggerimenti che potrebbero esserti d’aiuto per fare Debug.

Controllo del log file

La prima cosa da fare quando si fa debug a un’applicazione Node.js e’ controllare i file di log. Per esempio, se si dimentica di installare le dipendenze per l’app demo Express, il registro degli errori del server conterra’ l’errore “impossibile trovare il modulo ‘express'”. Sfortunatamente, a causa di come funziona Phusion Passenger, viene utilizzato il log di errore a livello di server invece dei log di errore per dominio. In questo caso, gli utenti finali vedranno un semplice messaggio di errore generico.

Per verificare i messaggi log del server, andare nel pannello “Websites & Domain”, sotto al dominio interessato, cercare l’opzione log. Cliccandoci sopra di avra’ accesso a una schermata dei messaggi di log registrati.

Vedere i messaggi direttamente sullo schermo dell’app

Puo’ essere molto utile vedere i messaggi di errore direttamente sul sito dell’app, senza cercare l’opzione nel pannello di controllo. Vai alla schermata delle impostazioni dell’app Node.js e cambia la modalita’ di applicazione in “development”. La prossima volta che si presenta un problema, l’errore verra’ mostrato nella finestra del browser.

Inoltre, se l’app e’ in modalita’ “development”, non e’ necessario riavviare l’app ogni volta che si modifica il contenuto di un file.

Conclusioni

Come abbiamo visto, implementare applicazioni Node.js sul proprio dominio e’ davvero semplice con il pannello di controllo Plesk del servizio di hosting SOD, che si rivela ancora un volta davvero duttile, intuitivo e facile da usare.

Se vuoi provare questa e altre funzionalita’, puoi testare la versione demo semplicemente cliccando qui.

Link utili:

Gestire WordPress dal pannello hosting

Server hosting per sito web di SOD

Condividi

RSS

Piu’ articoli…

- Da Secure Online Desktop a Cyberfero: il rebranding dell’azienda leader nella cybersecurity

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa

- Advanced persistent threat (APT): cosa sono e come difendersi

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza

- SOAR e l’automazione della sicurezza informatica

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica

- Ransomware: una piaga che mette in ginocchio aziende e istituzioni. Pagare o non pagare? Ecco la risposta.

- Perché l’audit IT e il log management sono importanti per la Cybersecurity

Categorie …

- Backup as a Service (25)

- Acronis Cloud Backup (18)

- Veeam Cloud Connect (3)

- Cloud CRM (1)

- Cloud Server/VPS (23)

- Conferenza Cloud (4)

- Cyberfero (15)

- Log Management (2)

- Monitoraggio ICT (4)

- Novita' (21)

- ownCloud (7)

- Privacy (8)

- Security (215)

- Cyber Threat Intelligence (CTI) (9)

- Deception (4)

- Ethical Phishing (10)

- Netwrix Auditor (2)

- Penetration Test (18)

- Posture Guard (4)

- SOCaaS (66)

- Vulnerabilita' (83)

- Web Hosting (16)

Tags

CSIRT

CSIRT

- Sanata vulnerabilità in Moby per Docker

(AL02/240726/CSIRT-ITA) Luglio 26, 2024Rilasciati aggiornamenti di sicurezza che risolvono una vulnerabilità con gravità “critica” nel plugin Authz di Moby, progetto open source per la creazione di piattaforme container personalizzate di Docker. Tale vulnerabilità potrebbe permettere il bypass dei meccanismi di autorizzazione tramite richieste API opportunamente predisposte.

- Rilevate vulnerabilità in prodotti Progress Telerik

(AL01/240726/CSIRT-ITA) Luglio 26, 2024Rilevate due vulnerabilità di sicurezza, di cui una con gravità “critica”, in prodotti Progress Telerik. Tali vulnerabilità, qualora sfruttate, potrebbero consentire a un utente malintenzionato remoto l’esecuzione di codice arbitrario sul sistema target.

- Sanate vulnerabilità su GitLab CE/EE

(AL02/240725/CSIRT-ITA) Luglio 25, 2024Rilasciati aggiornamenti di sicurezza che risolvono 6 vulnerabilità, di cui una con gravità “alta”, in GitLab Community Edition (CE) e Enterprise Edition (EE).

- Aggiornamenti per VMware Spring Cloud Data Flow

(AL01/240725/CSIRT-ITA) Luglio 25, 2024Aggiornamenti di sicurezza VMware risolvono una vulnerabilità in Spring Cloud Data Flow, piattaforma di elaborazione di dati Streaming e Batch basata su microservizi, distribuita in Cloud Foundry e Kubernetes. Tale vulnerabilità potrebbe permettere la scrittura di file arbitrari in qualsiasi percorso del file system sui sistemi interessati.

- Problematiche relative ad aggiornamento CrowdStrike

(BL01/240719/CSIRT-ITA) - Aggiornamento Luglio 25, 2024Un recente aggiornamento di CrowdStrike Falcon Sensor ha causato gravi problematiche, su sistemi Windows, di tipo “Denial of Service”.

- Aggiornamenti di sicurezza per Acronis Cyber Infrastructure

(AL03/240724/CSIRT-ITA) Luglio 24, 2024Acronis ha rilasciato aggiornamenti di sicurezza per risolvere una vulnerabilità con gravità “critica” relativa al prodotto Acronis Cyber Infrastructure (ACI). Tale vulnerabilità, qualora sfruttata, potrebbe consentire a un utente malintenzionato remoto l’esecuzione di codice arbitrario sui dispositivi interessati.

- Risolte vulnerabilità in Google Chrome

(AL02/240724/CSIRT-ITA) Luglio 24, 2024Google ha rilasciato un aggiornamento per il browser Chrome al fine di correggere 24 vulnerabilità di sicurezza, di cui 5 con gravità “alta”.

- Risolta vulnerabilità nel kernel Linux

(AL01/240724/CSIRT-ITA) Luglio 24, 2024Risolta vulnerabilità, con gravità “alta”, che riguarda il kernel Linux. Tale vulnerabilità, qualora sfruttata, potrebbe permettere l’elevazione dei privilegi a un utente locale.

- Aggiornamenti per ISC BIND

(AL01/240723/CSIRT-ITA) Luglio 23, 2024Aggiornamenti di sicurezza ISC sanano 4 vulnerabilità con gravità “alta”, nel prodotto BIND, che potrebbero comportare la compromissione della disponibilità del servizio.

- La Settimana Cibernetica del 21 luglio 2024 Luglio 23, 2024Scarica il riepilogo delle notizie pubblicate dallo CSIRT Italia dal 15 al 21 luglio 2024.

darkreading

darkreading

- Millions of Devices Vulnerable to 'PKFail' Secure Boot Bypass Issue Luglio 26, 2024Several vendors for consumer and enterprise PCs share a compromised crypto key that should never have been on the devices in the first place.

- CrowdStrike Outage Losses Estimated at a Staggering $5.4B Luglio 26, 2024Researchers track the healthcare sector as experiencing the biggest financial losses, with banking and transportation following close behind.

- Targeted PyPi Package Steals Google Cloud Credentials from macOS Devs Luglio 26, 2024The campaign is laser-targeted, bucking the trend of "spray-and-pray" malicious open source packages turning up in code repositories seemingly every other day.

- Companies Struggle to Recover From CrowdStrike's Crippling Falcon Update Luglio 26, 2024The cybersecurity firm says that 97% of sensors are back online, but some organizations continue to recover with costs tallied at $5.4 billion for the Fortune 500 alone.

- US Offers $10M Reward for Information on North Korean Hacker Luglio 26, 2024The individual is part of a DPRK-backed group known as Andariel, which is known for using the 'Maui' ransomware strain to target and extort healthcare entities.

- Nvidia Embraces LLMs & Commonsense Cybersecurity Strategy Luglio 26, 2024Nvidia doesn't just make the chips that accelerate a lot of AI applications — the company regularly creates and uses its own large language models, too.

- Distributing Security Responsibilities (Responsibly) Luglio 26, 2024Outlining the wider organization's proactive role in fortifying the security program allows the security team to focus on the most pressing issues that only they can solve.

- Could Intel Have Fixed Spectre & Meltdown Bugs Earlier? Luglio 26, 2024Intel works closely with academic researchers on hardware flaws and coordinates efforts with other vendors to roll out fixes for emerging vulnerabilities. That wasn't always the case.

- Mimecast Joins Human Risk Management Fray With Code42 Deal Luglio 25, 2024Mimecast's acquisition of Code42 helps the company move into insider risk management, joining key rival Proofpoint and others in the space.

- CrowdStrike 'Updates' Deliver Malware & More as Attacks Snowball Luglio 25, 2024The fake updates are part of a phishing and fraud surge that is both more voluminous and more targeted that the usual activity around national news stories.

Full Disclosure

Full Disclosure

- CyberDanube Security Research 20240722-0 | Multiple Vulnerabilities in Perten/PerkinElmer ProcessPlus Luglio 23, 2024Posted by Thomas Weber via Fulldisclosure on Jul 22CyberDanube Security Research 20240722-0 ------------------------------------------------------------------------------- title| Multiple Vulnerabilities product| Perten Instruments Process Plus Software vulnerable version|

- [KIS-2024-06] XenForo <= 2.2.15 (Template System) Remote Code Execution Vulnerability Luglio 16, 2024Posted by Egidio Romano on Jul 16----------------------------------------------------------------------- XenForo

- [KIS-2024-05] XenForo <= 2.2.15 (Widget::actionSave) Cross-Site Request Forgery Vulnerability Luglio 16, 2024Posted by Egidio Romano on Jul 16------------------------------------------------------------------------------- XenForo

- CVE-2024-33326 Luglio 11, 2024Posted by Rodolfo Tavares via Fulldisclosure on Jul 10=====[ Tempest Security Intelligence - ADV-6/2024 ]========================== LumisXP v15.0.x to v16.1.x Author: Rodolfo Tavares Tempest Security Intelligence - Recife, Pernambuco - Brazil =====[ Table of Contents]================================================== * Overview * Detailed description * Timeline of disclosure * Thanks & Acknowledgements * References =====[ Vulnerability...

- CVE-2024-33327 Luglio 11, 2024Posted by Rodolfo Tavares via Fulldisclosure on Jul 10=====[ Tempest Security Intelligence - ADV-6/2024 ]========================== LumisXP v15.0.x to v16.1.x Author: Rodolfo Tavares Tempest Security Intelligence - Recife, Pernambuco - Brazil =====[ Table of Contents]================================================== * Overview * Detailed description * Timeline of disclosure * Thanks & Acknowledgements * References =====[ Vulnerability...

- CVE-2024-33328 Luglio 11, 2024Posted by Rodolfo Tavares via Fulldisclosure on Jul 10=====[ Tempest Security Intelligence - ADV-6/2024 ]========================== LumisXP v15.0.x to v16.1.x Author: Rodolfo Tavares Tempest Security Intelligence - Recife, Pernambuco - Brazil =====[ Table of Contents]================================================== * Overview * Detailed description * Timeline of disclosure * Thanks & Acknowledgements * References =====[ Vulnerability...

- CVE-2024-33329 Luglio 11, 2024Posted by Rodolfo Tavares via Fulldisclosure on Jul 10=====[ Tempest Security Intelligence - ADV-6/2024 ]========================== LumisXP v15.0.x to v16.1.x Author: Rodolfo Tavares Tempest Security Intelligence - Recife, Pernambuco - Brazil =====[ Table of Contents]================================================== Overview Detailed description Timeline of disclosure Thanks & Acknowledgements References =====[ Vulnerability Information]============================================= Class:...

- CyberDanube Security Research 20240703-0 | Authenticated Command Injection in Helmholz Industrial Router REX100 Luglio 4, 2024Posted by Thomas Weber via Fulldisclosure on Jul 03CyberDanube Security Research 20240703-0 ------------------------------------------------------------------------------- title| Authenticated Command Injection product| Helmholz Industrial Router REX100 | MBConnectline mbNET.mini vulnerable version|

- SEC Consult SA-20240627-0 :: Local Privilege Escalation via MSI installer in SoftMaker Office / FreeOffice Luglio 4, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Jul 03SEC Consult Vulnerability Lab Security Advisory < 20240627-0 > ======================================================================= title: Local Privilege Escalation via MSI installer product: SoftMaker Office / FreeOffice vulnerable version: SoftMaker Office 2024 / NX before revision 1214 FreeOffice 2021 Revision 1068 FreeOffice 2024 before revision 1215...

- SEC Consult SA-20240626-0 :: Multiple Vulnerabilities in Siemens Power Automation Products Luglio 4, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Jul 03SEC Consult Vulnerability Lab Security Advisory < 20240626-0 > ======================================================================= title: Multiple Vulnerabilities in Power Automation Products product: Siemens CP-8000/CP-8021/CP8-022/CP-8031/CP-8050/SICORE vulnerable version: CPC80 < V16.41 / CPCI85 < V5.30 / OPUPI0 < V5.30 / SICORE < V1.3.0 / CPCX26 < V06.02 for CP-2016...

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}Prodotti e Soluzioni

News

- Da Secure Online Desktop a Cyberfero: il rebranding dell’azienda leader nella cybersecurity Maggio 6, 2024

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa Aprile 22, 2024

- Advanced persistent threat (APT): cosa sono e come difendersi Aprile 17, 2024

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza Aprile 15, 2024

- SOAR e l’automazione della sicurezza informatica Marzo 27, 2024

Recensioni Google

Ottima azienda, servizi molto utili, staff qualificato e competente. Raccomandata!leggi di più

Ottimo supportoleggi di più

E' un piacere poter collaborare con realtà di questo tipoleggi di più

Un ottimo fornitore.

Io personalmente ho parlato con l' Ing. Venuti, valore aggiunto indubbiamente.leggi di più

© 2024 Cyberfero s.r.l. All Rights Reserved. Sede Legale: via Statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Cod. fiscale e P.IVA 03058120357 – R.E.A. 356650 Informativa Privacy - Certificazioni ISO