Giacomo Lanzi

Giacomo Lanzi

Certificato di qualità per il SOCaaS di SOD

Estimated reading time: 7 minuti

La tecnologia che usiamo per fornire il nostro SOCaaS è stata premiata con un certificato di qualità. Oggi vogliamo parlare di questo, spiegando nuovamente cosa sia un SOC e come mai un SOCaaS sia una soluzione ideale per le aziende.

Ovviamente, spiegheremo anche di cosa si tratta quando parliamo del certificato di qualità e di come questo garantisca un servizio eccellente per i nostri clienti.

Differenze tra SOC e SOCaaS

Un SOC, acronimo per Security Operation Center, è un hub di comando centrale che acquisisce i dati di un’infrastruttura IT e li analizza. Fanno parte della raccolta dati, idealmente, tutti i dispositivi che fanno parte all’infrastruttura. Questo significa, in ambito aziendale, che ogni dispositivo collegato alla rete o che si collega alla rete accreditandosi, dovrebbe essere compreso nella raccolta dati.

Un SOC è un luogo fisico, con strumenti hardware, in cui un team di tecnici IT gestiscono il flusso di dati e lo analizzano tramite gli strumenti disponibili. Questo significa costi di manutenzione, di installazione e di mantenimento dei dipendenti.

Una variante più flessibile, è rappresentata dal SOCaaS, ossia Security Operation Center as a Service. Si tratta di un modello basato su servizi erogati da un fornitore esterno che delocalizza le mansioni di un SOC. Con l’evoluzione e diffusione sempre più importante del cloud, si è giunti a una situazione in cui il SOCaaS è driver principale. Grazie alle tecnologie cloud, infatti, la raccolta dati e le informazioni di rete, così come i registri, sono raggiungibili mediante la rete.

Per semplificare: un SOCaaS è un SOC, che però viene erogato come servizio; nella pratica il cervello del SOC è collegato all’infrastruttura da monitorare e non interno all’azienda. Si abbattono moltissimo i costi di implementazione, manutenzione e gestione.

Grazie a un SOCaaS e agli strumenti di automazione e analisi, l’ambiente che si desidera controllare viene costantemente monitorato e vengono rilevate minacce e anomalie in tempo reale.

SOD e certificato di qualità

Le minacce presenti in rete si sono evolute nel corso del tempo fino a diventare estremamente sofisticate. Esse prendono di mira i bersagli che non riescono a riconoscerle in maniera tempestiva, con conseguenti danni che possono essere la perdita di dati o anche la richiesta di un riscatto.

Il SOCaaS, come detto, semplicemente permette di risparmiare tempo e risorse sostituendo il personale da impiegare nella ricerca dei vari malware che sono sempre in agguato.

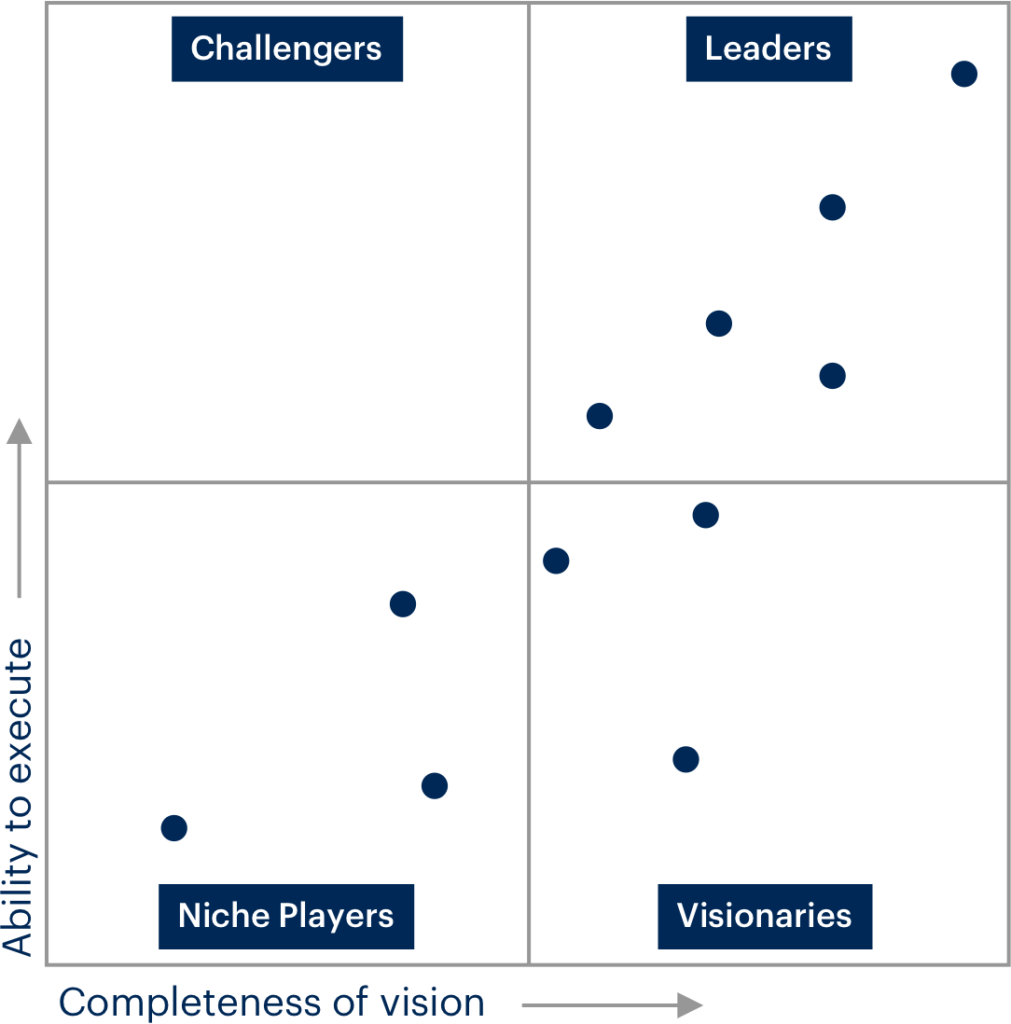

Siamo lieti di dire che la tecnologie che adottiamo nel SOCaaS è stata premiata con un certificato di qualità ed è posizionata nel quadrante magico di Gartner. Tra le risorse disponibili nel nostro SOCaaS, ricordiamo SDL, SIEM e UEBA.

Il SIEM raccoglie tutti gli eventi e le informazioni da gestire, arricchendo i dati nel SDL in modo che siano facilmente analizzabili. L’analisi dei comportamenti degli utenti offerta da UEBA, è utilissima quando si presenta un attacco di ingegneria sociale.

L’intelligenza artificiale offre un importante aiuto al nostro SOCaaS poiché analizza minacce ed eventuali rischi. Inoltre la presenza costante di un team a disposizione conferisce sicurezza contro tutti gli attacchi ransomware.

Il certificato di qualità che la nostra tecnologia ha ricevuto, occupa un posto di Leader nel Quadrante Magico di Gartner. Gartner è un’istituzione che dal 1979 stabilisce chi siano i più importanti fornitori IT sul mercato.

Certificato di qualità equivale ad eccellenza

È fondamentale al giorno d’oggi avere una buona valutazione quando ci si trova in un determinato settore di mercato. Per esempio, nei siti di eCommerce è frequente trovare le recensioni degli utenti prima di effettuare un acquisto. Tuttavia, nessuno garantisce davvero che le recensioni siano genuine. Analogamente, le tecnologie disponibili in rete non sempre sono davvero vantaggiose come appaiono. Il Quadrante Magico di Gartner si occupa di questo.

Gartner analizza i player sul mercato di un servizio servendosi dell’analisi qualitativa. Controlla la maturità, i partecipanti e le tendenze del mercato. La competizione è incentrata su quattro aspetti visualizzati in una tabella grafica, il cosiddetto quadrante magico.

Il quadrante si divide in categorie: Visionari, Sfidanti, Giocatori di nicchia e Leaders. Maggior interesse è indirizzato verso la posizione di Leader che rappresenta il top per esecuzione e completezza. La nostra tecnologia si torva proprio nel quadrante dei Leader.

Il quadrante magico offre la comprensione quasi immediata dei provider più affidabili presenti sul mercato.

Ovviamente, ci sono varie strategie su cui basarsi nella scelta di un servizio o tecnologia, e non è detto che affidarsi ai Leader sia sempre la migliore idea. Ciò che oggi va bene potrebbe non essere adatto in futuro.

Le alternative potrebbero concretizzarsi negli Sfidanti del mercato che si muovono con velocità oppure negli attori di nicchia che possono garantire un servizio più preciso e accurato rispetto ad un Leader.

Gli obiettivi di business, in genere, sono la guida da seguire e dipendono dalla vostra azienda ma per essere quasi infallibile è sempre meglio chiedere aiuto alle aziende specializzate in grado di fornire consigli e suggerimenti.

Il quadrante magico di Gartner

Come detto in precedenza il Quadrante Magico si legge usando quattro parametri che necessitano di un’attenta visualizzazione. Qui sotto un quadrante magico generico, mentre cliccando qui potete vedere la lista di tutti i quadranti magici divisi per argomento.

Leader

Il fornitore che si trova nella posizione di Leader ha la credibilità, la quota di mercato e le capacità di vendita necessarie per la distribuzione e l’accettazione di nuove tecnologie. È in grado di comprendere le esigenze dei clienti e mantiene sempre un occhio di riguardo verso l’innovazione.

A volte progetta piani elaborati che mette a disposizione dei clienti. In questo modo le infrastrutture e le strategie risultano efficienti e attuabili. Dal punto di vista finanziario gode di stabilità e supporto della piattaforma, grazie anche alla copertura geografica. Questo quadrante può essere definito come il reale certificato di qualità, guardando i quadranti magici.

Sfidante o Challenger

La minaccia più rilevante per il Leader è senza dubbio rappresentata dallo Sfidante o Challenger. Funziona bene e possiede una posizione di mercato credibile. La fede estrema nei progetti che possono crescere continuamente del tempo lo rende capace di sviluppare prodotti forti.

Sebbene non siano affermati come i Leader dal punto di vista finanziario, rimangono comunque stabili e solidi.

Visionario

Il Visionario è perfetto per tutte le novità che potrebbero rivoluzionare il mercato. Il fornitore di questo tipo garantisce innovazione sui prodotti e riesce ad affrontare i problemi operativi e finanziari su larga scala.

Uno dei grandi difetti è però l’instabilità dovuta alla redditività insostenibile e la capacità di acquisizione di quote di mercato. Nel corso del tempo un investimento può rivelarsi redditizio oppure no ma dipende sostanzialmente da alcuni segnali che necessitano di un’interpretazione.

Il Visionario è spesso una società privata oppure obiettivi di acquisizione da parte dell’azienda più consolidata o quella grande perché l’eventuale probabilità di rischio dell’installazione sui propri sistemi è minore in caso di acquisizione.

Operatori o Attori di nicchia

La verticalizzazione del mercato o il focus su specifici ambiti riguarda tutti gli attori di nicchia. Questo fornitore può essere una grande azienda che però fatica a raggiungere l’obiettivo che ha impostato oppure è quello che adatta il proprio prodotto al fine di entrare in un mercato particolare.

In conclusione

Seguire la propria visione ed affermarsi in rete non è mai facile perché non è raro incontrare problemi di vario tipo, dalla carenza di risorse alla difficoltà di spiccare sul mercato.

La tecnologia che utilizziamo per il nostro SOCaaS ha rivoluzionato il mercato e si è guadagnata un posto accanto ai leader nel quadrante magico di Gartner. Siamo molto felici di questo traguardo, che significa un servizio migliore per i nostri clienti, una maggiore sicurezza e in generale l’eccellenza a cui abbiamo sempre puntato.

Se vuoi sapere come i nostri servizi possono aiutare la tua azienda, non esitare a contattarci, saremo lieti di rispondere ad ogni domanda.

Useful links:

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}© 2024 Cyberfero s.r.l. All Rights Reserved. Sede Legale: via Statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Cod. fiscale e P.IVA 03058120357 – R.E.A. 356650 Informativa Privacy - Certificazioni ISO