Cos’e’ un Network Lateral Movement e come difendersi

Home » Cos’e’ un Network Lateral Movement e come difendersi

Giacomo Lanzi

Giacomo Lanzi

Cos’e’ un Network Lateral Movement e come difendersi

Tempo di lettura: 5 min

Durante un attacco informatico, gli hacker hanno un unico obiettivo in mente. Questo obiettivo potrebbe essere l’accesso alla macchina di uno sviluppatore e il furto del codice sorgente di un progetto, l’analisi delle e-mail di un particolare dirigente o l’estrazione di dati dei clienti da un server. Tutto cio’ che devono fare e’ entrare nella macchina o sistema che contiene i dati desiderati, giusto? Non proprio. In realta’, e’ un po’ piu’ complicato di cosi’. Per raggiungere il loro obiettivo, e’ probabile che gli hacker si introducano in un server web di basso livello, in un account di posta elettronica o un dispositivo per dipendenti, per fare qualche esempio. Da quel nodo, si muoveranno lateralmente (da cui il nome network lateral movement) per raggiungere il loro obiettivo.

In effetti, quando gli aggressori compromettono una risorsa in una rete, quel dispositivo non e’ quasi mai la loro destinazione finale. La compromissione iniziale, inoltre, raramente causa gravi danni e potrebbe passare inosservata. Solo se le squadre di sicurezza sono in grado di rilevare un lateral movement prima che gli aggressori raggiungano l’obiettivo previsto, e’ possibile prevenire la violazione dei dati.

In questo articolo esamineremo alcuni dei tipi piu’ comuni di network lateral movement e identificheremo i modi in cui possiamo rilevare l’attacco e difenderci.

Capire il network lateral movement

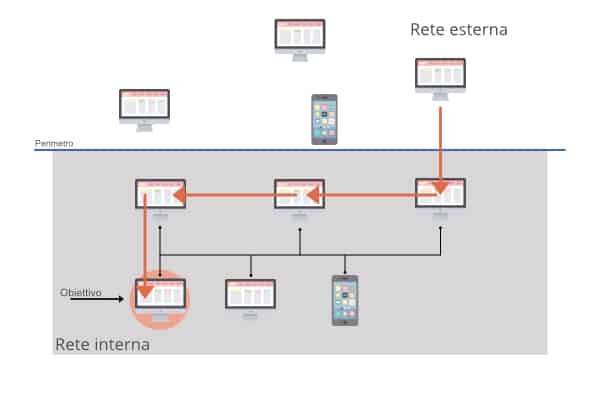

Il lateral movement avviene quando un aggressore si impossessa di una risorsa all’interno di una rete e poi estende la sua portata da quel dispositivo ad altri all’interno della stessa rete. Vediamolo con uno schema per aiutarci a capire meglio.

Il perimetro dell’infrastruttura da penetrare e’ rappresentato con una linea orizzontale. La meta’ superiore rappresenta cio’ che e’ al di fuori della rete, mentre cio’ che si trova al di sotto della linea rappresenta cio’ che e’ all’interno. Affinche’ un aggressore possa entrare nella rete, deve muoversi verticalmente, cioe’ dall’esterno verso l’interno (chiamato anche traffico Nord-Sud). Ma una volta che si e’ stabilito un punto d’appoggio, e’ possibile muoversi lateralmente o orizzontalmente, cioe’ all’interno della stessa rete (chiamato traffico Est-Ovest) per raggiungere l’obiettivo finale dell’attacco.

Possibile percorso di un lateral movement. La freccia indica i nodi della rete che vengono coinvolti nell’attacco.

Gli approcci al Lateral Movement

Nel complesso, ci sono due comuni metodi con cui un hacker applica il lateral movement.

Primo approccio: l’aggressore effettua una scansione interna per scoprire quali altre macchine si trovano all’interno della rete. In particolare, scansiona le porte aperte che sono in ascolto e le macchine che soffrono di vulnerabilita’. A quel punto, l’aggressore puo’ abusare di queste debolezze per spostarsi lateralmente verso un’altra risorsa.

Il secondo approccio al lateral movement sfrutta credenziali rubate, ed e’ il piu’ comune dei due. In questo tipo di attacco, l’hacker potrebbe utilizzare una tecnica di phishing via e-mail per infettare una macchina che si interfaccia con un particolare server. Dopo potra’ utilizzare il suo accesso per recuperare le password tramite un keylogger o altri strumenti simili. A questo punto, puo’ utilizzare qualsiasi credenziale sia stato in grado di ottenere per impersonare l’utente vittima del phishing e accedere a un’altra macchina. Una volta stabilito l’accesso su quel computer, si puo’ ripetere la tattica cercando ulteriori credenziali e/o privilegi da sfruttare. In questo modo, il malintenzionato puo’ farsi strada e creare connessioni remote al dispositivo target.

In entrambi i casi e’ complicato individuare l’attacco, perche’ non si presenta tramite malfunzionamenti di software o applicazioni.

Come difendersi

Un lateral movement si manifesta spesso tramite un’attivita’ di rete anomala. E’ sospettoso, ad esempio, che una macchina, che dialoga normalmente con poche altre, inizi a scansionare l’intera rete. Lo stesso vale se quella macchina tenta di connettersi a porte aperte, di interagire con servizi e credenziali con cui normalmente non ha contatti, o di utilizzare un nome utente che non e’ mai stato utilizzato prima.

La lista dei campanelli d’allarme va avanti all’infinito. La cosa fondamentale da capire e’ che un lateral movement implica macchine che fanno qualcosa fuori dalla loro routine, senza un’adeguata autorizzazione da parte dell’IT.

Questo e’ cio’ che da’ alle organizzazioni la possibilita’ di rilevare questo tipo di attacchi. Implementare una monitorizzazione dei log file e’ un primo passo per la difesa. Idealmente, i dati dovrebbero essere costantemente analizzati per individuare anomalie e possibili brecce.

Problematiche nella difesa

Queste difese non sono infallibili. I team di sicurezza che si affidano semplicemente ai log file limitano la portata della loro posizione difensiva, ad esempio, a causa di log file raccolti solo da particolari applicazioni. Si potrebbe decidere di monitorare un certo servizio per i furti di credenziali, ma gli aggressori potrebbero non sfruttare quel particolare servizio per effettuare un lateral movement. Cio’ significa che tutte le azioni dannose che non utilizzano i servizi monitorati non verranno rilevate tempestivamente.

Oltre a questo, gli hacker conoscono i tipi di protocolli che il personale di sicurezza tende a monitorare, rendendo il loro compito ulteriormente complesso. Gli attaccanti possono usare questa conoscenza per modellare le loro campagne di attacco in modo da avere maggiori possibilita’ di passare inosservati. E’ uno dei motivi per cui e’ stato creato il database MITRE ATT&CK, per raccogliere tecniche conosciute e alzare le difese.

Il vantaggio di un SOCaaS

Non e’ sufficiente che le organizzazioni cerchino il lateral movement utilizzando i log file o uno strumento EDR. E’ necessario rivolgere l’attenzione alla rete nel suo complesso. In questo modo e’ possibile vedere tutto il traffico di rete, stabilire una baseline della normale attivita’ di rete per ogni utente e dispositivo e in seguito monitorare le azioni insolite che potrebbero essere indicative di attacchi. E’ conosciuto come anomaly detection, ed e’ piu’ completo e spesso piu’ facile rispetto all’esame di ogni log file alla ricerca di eventi fuori dalla norma.

Il problema del anomaly detection e’ che molte di queste irregolarita’ sono benigne, e si perde quindi molto tempo ad analizzarle. Cio’ che serve per separare il lateral movement dannoso dalle anomalie di rete benigne e’ la comprensione dell’aspetto del comportamento dannoso.

E’ qui che entra in gioco un sistema completo che utilizza sia strumenti di analisi comportamentale che tecnici professionisti della sicurezza.

Il SOCaaS offerto da SOD comprende un Security Data Lake (SDL) per la raccolta dei dati e vari strumenti per l’analisi degli stessi. Uno di questi e’ lo UEBA, particolarmente indicato per la rilevazione di minacce sociali, in quanto analizza tramite IA i comportamenti degli utenti usando le loro azioni come fonte dei dati.

Con questi e altri strumenti che compongono il SOC, e’ possibile attivamente ridurre il rischio di attacchi ai propri dati aziendali. Se sei interessato a saperne di piu’ del SOCaaS di SOD, ti invito a visitare la pagina dedicata o a contattarci direttamente.

Link utili:

Il SOCaaS e’ utile per la tua azienda?

Condividi

RSS

Piu’ articoli…

- Da Secure Online Desktop a Cyberfero: il rebranding dell’azienda leader nella cybersecurity

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa

- Advanced persistent threat (APT): cosa sono e come difendersi

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza

- SOAR e l’automazione della sicurezza informatica

- Penetration Testing: Dove Colpire per Proteggere la Tua Rete Informatica

- Ransomware: una piaga che mette in ginocchio aziende e istituzioni. Pagare o non pagare? Ecco la risposta.

- Perché l’audit IT e il log management sono importanti per la Cybersecurity

Categorie …

- Backup as a Service (25)

- Acronis Cloud Backup (18)

- Veeam Cloud Connect (3)

- Cloud CRM (1)

- Cloud Server/VPS (23)

- Conferenza Cloud (4)

- Cyberfero (15)

- Log Management (2)

- Monitoraggio ICT (4)

- Novita' (21)

- ownCloud (7)

- Privacy (8)

- Security (215)

- Cyber Threat Intelligence (CTI) (9)

- Deception (4)

- Ethical Phishing (10)

- Netwrix Auditor (2)

- Penetration Test (18)

- Posture Guard (4)

- SOCaaS (66)

- Vulnerabilita' (83)

- Web Hosting (16)

Tags

CSIRT

CSIRT

- Sanata vulnerabilità in Moby per Docker

(AL02/240726/CSIRT-ITA) Luglio 26, 2024Rilasciati aggiornamenti di sicurezza che risolvono una vulnerabilità con gravità “critica” nel plugin Authz di Moby, progetto open source per la creazione di piattaforme container personalizzate di Docker. Tale vulnerabilità potrebbe permettere il bypass dei meccanismi di autorizzazione tramite richieste API opportunamente predisposte.

- Rilevate vulnerabilità in prodotti Progress Telerik

(AL01/240726/CSIRT-ITA) Luglio 26, 2024Rilevate due vulnerabilità di sicurezza, di cui una con gravità “critica”, in prodotti Progress Telerik. Tali vulnerabilità, qualora sfruttate, potrebbero consentire a un utente malintenzionato remoto l’esecuzione di codice arbitrario sul sistema target.

- Sanate vulnerabilità su GitLab CE/EE

(AL02/240725/CSIRT-ITA) Luglio 25, 2024Rilasciati aggiornamenti di sicurezza che risolvono 6 vulnerabilità, di cui una con gravità “alta”, in GitLab Community Edition (CE) e Enterprise Edition (EE).

- Aggiornamenti per VMware Spring Cloud Data Flow

(AL01/240725/CSIRT-ITA) Luglio 25, 2024Aggiornamenti di sicurezza VMware risolvono una vulnerabilità in Spring Cloud Data Flow, piattaforma di elaborazione di dati Streaming e Batch basata su microservizi, distribuita in Cloud Foundry e Kubernetes. Tale vulnerabilità potrebbe permettere la scrittura di file arbitrari in qualsiasi percorso del file system sui sistemi interessati.

- Problematiche relative ad aggiornamento CrowdStrike

(BL01/240719/CSIRT-ITA) - Aggiornamento Luglio 25, 2024Un recente aggiornamento di CrowdStrike Falcon Sensor ha causato gravi problematiche, su sistemi Windows, di tipo “Denial of Service”.

- Aggiornamenti di sicurezza per Acronis Cyber Infrastructure

(AL03/240724/CSIRT-ITA) Luglio 24, 2024Acronis ha rilasciato aggiornamenti di sicurezza per risolvere una vulnerabilità con gravità “critica” relativa al prodotto Acronis Cyber Infrastructure (ACI). Tale vulnerabilità, qualora sfruttata, potrebbe consentire a un utente malintenzionato remoto l’esecuzione di codice arbitrario sui dispositivi interessati.

- Risolte vulnerabilità in Google Chrome

(AL02/240724/CSIRT-ITA) Luglio 24, 2024Google ha rilasciato un aggiornamento per il browser Chrome al fine di correggere 24 vulnerabilità di sicurezza, di cui 5 con gravità “alta”.

- Risolta vulnerabilità nel kernel Linux

(AL01/240724/CSIRT-ITA) Luglio 24, 2024Risolta vulnerabilità, con gravità “alta”, che riguarda il kernel Linux. Tale vulnerabilità, qualora sfruttata, potrebbe permettere l’elevazione dei privilegi a un utente locale.

- Aggiornamenti per ISC BIND

(AL01/240723/CSIRT-ITA) Luglio 23, 2024Aggiornamenti di sicurezza ISC sanano 4 vulnerabilità con gravità “alta”, nel prodotto BIND, che potrebbero comportare la compromissione della disponibilità del servizio.

- La Settimana Cibernetica del 21 luglio 2024 Luglio 23, 2024Scarica il riepilogo delle notizie pubblicate dallo CSIRT Italia dal 15 al 21 luglio 2024.

darkreading

darkreading

- Millions of Devices Vulnerable to 'PKFail' Secure Boot Bypass Issue Luglio 26, 2024Several vendors for consumer and enterprise PCs share a compromised crypto key that should never have been on the devices in the first place.

- CrowdStrike Outage Losses Estimated at a Staggering $5.4B Luglio 26, 2024Researchers track the healthcare sector as experiencing the biggest financial losses, with banking and transportation following close behind.

- Targeted PyPi Package Steals Google Cloud Credentials from macOS Devs Luglio 26, 2024The campaign is laser-targeted, bucking the trend of "spray-and-pray" malicious open source packages turning up in code repositories seemingly every other day.

- Companies Struggle to Recover From CrowdStrike's Crippling Falcon Update Luglio 26, 2024The cybersecurity firm says that 97% of sensors are back online, but some organizations continue to recover with costs tallied at $5.4 billion for the Fortune 500 alone.

- US Offers $10M Reward for Information on North Korean Hacker Luglio 26, 2024The individual is part of a DPRK-backed group known as Andariel, which is known for using the 'Maui' ransomware strain to target and extort healthcare entities.

- Nvidia Embraces LLMs & Commonsense Cybersecurity Strategy Luglio 26, 2024Nvidia doesn't just make the chips that accelerate a lot of AI applications — the company regularly creates and uses its own large language models, too.

- Distributing Security Responsibilities (Responsibly) Luglio 26, 2024Outlining the wider organization's proactive role in fortifying the security program allows the security team to focus on the most pressing issues that only they can solve.

- Could Intel Have Fixed Spectre & Meltdown Bugs Earlier? Luglio 26, 2024Intel works closely with academic researchers on hardware flaws and coordinates efforts with other vendors to roll out fixes for emerging vulnerabilities. That wasn't always the case.

- Mimecast Joins Human Risk Management Fray With Code42 Deal Luglio 25, 2024Mimecast's acquisition of Code42 helps the company move into insider risk management, joining key rival Proofpoint and others in the space.

- CrowdStrike 'Updates' Deliver Malware & More as Attacks Snowball Luglio 25, 2024The fake updates are part of a phishing and fraud surge that is both more voluminous and more targeted that the usual activity around national news stories.

Full Disclosure

Full Disclosure

- CyberDanube Security Research 20240722-0 | Multiple Vulnerabilities in Perten/PerkinElmer ProcessPlus Luglio 23, 2024Posted by Thomas Weber via Fulldisclosure on Jul 22CyberDanube Security Research 20240722-0 ------------------------------------------------------------------------------- title| Multiple Vulnerabilities product| Perten Instruments Process Plus Software vulnerable version|

- [KIS-2024-06] XenForo <= 2.2.15 (Template System) Remote Code Execution Vulnerability Luglio 16, 2024Posted by Egidio Romano on Jul 16----------------------------------------------------------------------- XenForo

- [KIS-2024-05] XenForo <= 2.2.15 (Widget::actionSave) Cross-Site Request Forgery Vulnerability Luglio 16, 2024Posted by Egidio Romano on Jul 16------------------------------------------------------------------------------- XenForo

- CVE-2024-33326 Luglio 11, 2024Posted by Rodolfo Tavares via Fulldisclosure on Jul 10=====[ Tempest Security Intelligence - ADV-6/2024 ]========================== LumisXP v15.0.x to v16.1.x Author: Rodolfo Tavares Tempest Security Intelligence - Recife, Pernambuco - Brazil =====[ Table of Contents]================================================== * Overview * Detailed description * Timeline of disclosure * Thanks & Acknowledgements * References =====[ Vulnerability...

- CVE-2024-33327 Luglio 11, 2024Posted by Rodolfo Tavares via Fulldisclosure on Jul 10=====[ Tempest Security Intelligence - ADV-6/2024 ]========================== LumisXP v15.0.x to v16.1.x Author: Rodolfo Tavares Tempest Security Intelligence - Recife, Pernambuco - Brazil =====[ Table of Contents]================================================== * Overview * Detailed description * Timeline of disclosure * Thanks & Acknowledgements * References =====[ Vulnerability...

- CVE-2024-33328 Luglio 11, 2024Posted by Rodolfo Tavares via Fulldisclosure on Jul 10=====[ Tempest Security Intelligence - ADV-6/2024 ]========================== LumisXP v15.0.x to v16.1.x Author: Rodolfo Tavares Tempest Security Intelligence - Recife, Pernambuco - Brazil =====[ Table of Contents]================================================== * Overview * Detailed description * Timeline of disclosure * Thanks & Acknowledgements * References =====[ Vulnerability...

- CVE-2024-33329 Luglio 11, 2024Posted by Rodolfo Tavares via Fulldisclosure on Jul 10=====[ Tempest Security Intelligence - ADV-6/2024 ]========================== LumisXP v15.0.x to v16.1.x Author: Rodolfo Tavares Tempest Security Intelligence - Recife, Pernambuco - Brazil =====[ Table of Contents]================================================== Overview Detailed description Timeline of disclosure Thanks & Acknowledgements References =====[ Vulnerability Information]============================================= Class:...

- CyberDanube Security Research 20240703-0 | Authenticated Command Injection in Helmholz Industrial Router REX100 Luglio 4, 2024Posted by Thomas Weber via Fulldisclosure on Jul 03CyberDanube Security Research 20240703-0 ------------------------------------------------------------------------------- title| Authenticated Command Injection product| Helmholz Industrial Router REX100 | MBConnectline mbNET.mini vulnerable version|

- SEC Consult SA-20240627-0 :: Local Privilege Escalation via MSI installer in SoftMaker Office / FreeOffice Luglio 4, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Jul 03SEC Consult Vulnerability Lab Security Advisory < 20240627-0 > ======================================================================= title: Local Privilege Escalation via MSI installer product: SoftMaker Office / FreeOffice vulnerable version: SoftMaker Office 2024 / NX before revision 1214 FreeOffice 2021 Revision 1068 FreeOffice 2024 before revision 1215...

- SEC Consult SA-20240626-0 :: Multiple Vulnerabilities in Siemens Power Automation Products Luglio 4, 2024Posted by SEC Consult Vulnerability Lab via Fulldisclosure on Jul 03SEC Consult Vulnerability Lab Security Advisory < 20240626-0 > ======================================================================= title: Multiple Vulnerabilities in Power Automation Products product: Siemens CP-8000/CP-8021/CP8-022/CP-8031/CP-8050/SICORE vulnerable version: CPC80 < V16.41 / CPCI85 < V5.30 / OPUPI0 < V5.30 / SICORE < V1.3.0 / CPCX26 < V06.02 for CP-2016...

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}Prodotti e Soluzioni

News

- Da Secure Online Desktop a Cyberfero: il rebranding dell’azienda leader nella cybersecurity Maggio 6, 2024

- NIS2 – Come il nuovo regolamento cyber potenzia la sicurezza dell’Europa Aprile 22, 2024

- Advanced persistent threat (APT): cosa sono e come difendersi Aprile 17, 2024

- Penetration Testing e MFA: Una Strategia Duplice per Massimizzare la Sicurezza Aprile 15, 2024

- SOAR e l’automazione della sicurezza informatica Marzo 27, 2024

Recensioni Google

Ottima azienda, servizi molto utili, staff qualificato e competente. Raccomandata!leggi di più

Ottimo supportoleggi di più

E' un piacere poter collaborare con realtà di questo tipoleggi di più

Un ottimo fornitore.

Io personalmente ho parlato con l' Ing. Venuti, valore aggiunto indubbiamente.leggi di più

© 2024 Cyberfero s.r.l. All Rights Reserved. Sede Legale: via Statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Cod. fiscale e P.IVA 03058120357 – R.E.A. 356650 Informativa Privacy - Certificazioni ISO