Giacomo Lanzi

Giacomo Lanzi

Sistema di monitoraggio, una panoramica

Tempo di lettura: 5 min

Zabbix e’ uno sistema di monitoraggio adatto a diversi componenti IT, tra cui reti, server, macchine virtuali (VM) e servizi cloud. Zabbix fornisce metriche come l’utilizzo della rete, il carico della CPU e il consumo di spazio su disco. Il software monitora le operazioni su Linux, Hewlett Packard Unix (HP-UX), Mac OS X, Solaris e altri sistemi operativi (OS); tuttavia, il monitoraggio di Windows e’ possibile solo tramite specifici agenti.

SOD vi offre il servizio basato sulle vostre necessita’. Una volta stabilito un primo contatto, il cliente viene seguito durante tutto il processo di definizione del perimetro e l’applicazione del sistema di monitoraggio. Alert e livello di controllo sono definiti in accordo con le esigenze.

Sistema di monitoraggio con e senza agenti

Zabbix puo’ essere utilizzato sia con agenti che senza agenti (software dedicati alla raccolta di informazioni in un sistema). Gli agenti sono eventualmente installati sui componenti IT per controllare le prestazioni e raccogliere dati. L’agente risponde quindi ad un server di gestione centralizzato. Tali informazioni sono incluse nei rapporti o presentate visivamente nell’interfaccia grafica web-based. In caso di problemi relativi a cio’ che viene monitorato, il sistema invia una notifica o un avviso all’utente. Il monitoraggio senza agente realizza lo stesso tipo di monitoraggio utilizzando le risorse esistenti in un sistema o dispositivo per emulare un agente.

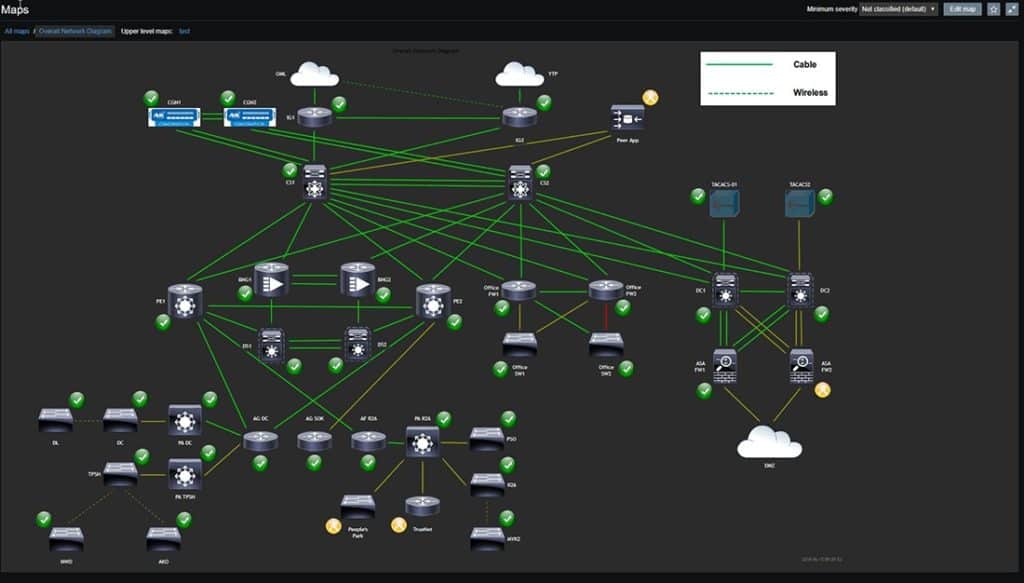

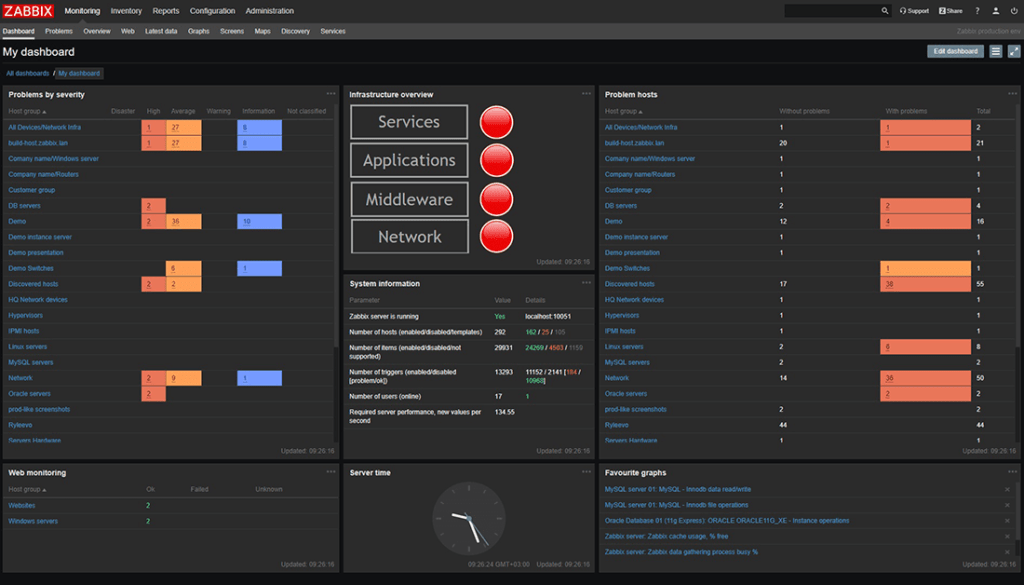

L’interfaccia grafica basata sul web Zabbix consente agli utenti di visualizzare il proprio ambiente IT tramite dashboard personalizzabili basate su widget, grafici, mappe di rete, slideshow e report. Ad esempio, un utente puo’ personalizzare un report per mostrare le metriche associate sia agli SLA (Service Level Agreement) che ai KPI (Key Performance Indicators) sui carichi della CPU.

I tre discovery mode

Il sistema di monitoraggio offerto funziona tramite tre opzioni di modalita’ di scoperta:

– Il rilevamento della rete scansiona periodicamente un ambiente IT e registra il tipo di dispositivo, l’indirizzo IP, lo stato, i tempi di attivita’ e i tempi di inattivita’.

– La scoperta a basso livello (low-level discovery) crea automaticamente elementi, trigger e grafici in base al dispositivo scoperto. Il low-level discovery puo’ creare metriche a partire da identificatori di oggetti Simple Network Management Protocol (SNMP), servizi Windows, query in linguaggio SQL (Structured Query Language), interfacce di rete e altro ancora.

– Auto-discovery avvia automaticamente il monitoraggio di qualsiasi dispositivo scoperto utilizzando un agente Zabbix.

Con il sistema di monitoraggio distribuito, gli script eseguiti in remoto raccolgono dati da piu’ dispositivi in localita’ distribuite e li combinano in un unica dashboard o report, come ad esempio la disponibilita’ dei server in tutto il paese.

L’interfaccia grafica offre dati che vanno dalla salute del sistema alla gravita’ dell’errore e alla localizzazione, oltre a dettagli di monitoraggio

Il sistema puo’ inviare notifiche via e-mail, sms, chiamate telefoniche, notifiche via API sulla base di eventi predefiniti nell’ambiente informatico di un utente. Un altro modo per gli utenti di rimanere aggiornati sul proprio ambiente IT e’ attraverso applicazioni di fornitori come M7 Monitoring o applicazioni di propria creazione.

Sistema di monitoraggio senza agenti

Zabbix offre diverse opzioni di monitoraggio oltre agli agenti. Un semplice controllo puo’ verificare la disponibilita’ e la reattivita’ di un servizio standard, come le notifiche.

Anche le estensioni di gestione Java (JMX), il monitoraggio web e altri metodi sono alternative all’utilizzo degli agenti. Nel servizio offerto, JMX puo’ essere utilizzato per monitorare le applicazioni basate su Java. Il monitoraggio web viene utilizzato per verificare la disponibilita’ di siti web e supporta HTTP e HTTPS. Il sistema raccoglie dati relativi alla velocita’ media di download di uno scenario, agli errori e ai messaggi di errore, ai tempi di risposta e altro ancora.

Le API di Zabbix

Il sistema mette a disposizione delle API basate sul web per creare nuove applicazioni, automatizzare i compiti e integrarsi con software di terze parti. Il formato JavaScript Object Notation (JSON) viene utilizzato per usare l’API come interfaccia web front-end.

L’API Zabbix consiste di molti metodi che sono raggruppati in API separate, ognuna delle quali esegue un servizio specifico. Ad esempio, un metodo per creare un nuovo host e’ host.create; il metodo per accedere come amministratore e’ user.login. Utilizzando l’API, gli utenti del sistema di monitoraggio possono creare applicazioni con cui lavorare e visualizzare le informazioni desiderate.

Template

I template sono componenti aggiuntivi personalizzati che estendono le funzionalita’ di sistema di monitoraggio offerto. Alcuni modelli sono realizzati da Zabbix e vengono confezionati con il software pronto per l’uso, mentre altri sono costruiti dagli utenti. I template consentono agli utenti Zabbix di monitorare i dispositivi di rete di fornitori come Cisco, Dell, HP e Juniper. Altri modelli possono essere utilizzati per monitorare i server IBM, HP e Super Micro. I template per i servizi basati su applicazioni includono Microsoft Exchange e Exchange Server, Zenoss, PowerDNS, Authoritative Server Stats e altro ancora. I template possono essere creati per monitorare anche i sistemi operativi.

Conclusioni

SOD mette a disposizione un servizio di sistema di monitoraggio avanzato che vi permettera’ di tenere sotto controllo tutta la vostra infrastruttura IT. Le possibilita’ di monitoraggio sono molto ampie e le abbiamo trattare in un altro articolo. L’interfaccia web facilita la gestione e il controllo per proprio perimetro, aggiungendo la possibilita’ di impostare allarmi personalizzati e template specifici per ogni necessita’.

Se siete interessati al servizio, potete testarlo e vederlo in funzione nella nostra demo. Viene richiesta una registrazione ma nessun pagamento. Contattaci per ulteriori domande o richiedere una consulenza, siamo a tua disposizione.

Link utili:

Zabbix: Console Web per monitoring

Customers

Twitter FEED

Recent activity

-

SecureOnlineDesktop

Estimated reading time: 6 minutes L'impatto crescente delle minacce informatiche, su sistemi operativi privati op… https://t.co/FimxTS4o9G

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The growing impact of cyber threats, on private or corporate operating systems… https://t.co/y6G6RYA9n1

-

SecureOnlineDesktop

Tempo di lettura stimato: 6 minuti Today we are talking about the CTI update of our services. Data security is… https://t.co/YAZkn7iFqa

-

SecureOnlineDesktop

Estimated reading time: 6 minutes Il tema della sicurezza delle informazioni è di grande attualità in questo peri… https://t.co/tfve5Kzr09

-

SecureOnlineDesktop

Estimated reading time: 6 minutes The issue of information security is very topical in this historical period ch… https://t.co/TP8gvdRcrF

Newsletter

{subscription_form_2}© 2024 Cyberfero s.r.l. All Rights Reserved. Sede Legale: via Statuto 3 - 42121 Reggio Emilia (RE) – PEC [email protected] Cod. fiscale e P.IVA 03058120357 – R.E.A. 356650 Informativa Privacy - Certificazioni ISO